在如今的網(wǎng)絡(luò)時代,蹭網(wǎng)相信很多朋友都不會陌生。但大家有沒想過這樣一個問題:路由器被黑客蹭網(wǎng)后,對用戶會產(chǎn)生什么危害?他會不會威脅到所有者,或者能夠黑了我?或者路由器被惡意的陌生人連接后,他們能做什么?今天我們就來和大家聊聊路由器WIFI被蹭有什么危害?被蹭網(wǎng)之后,黑客能做些什么?

一、入口

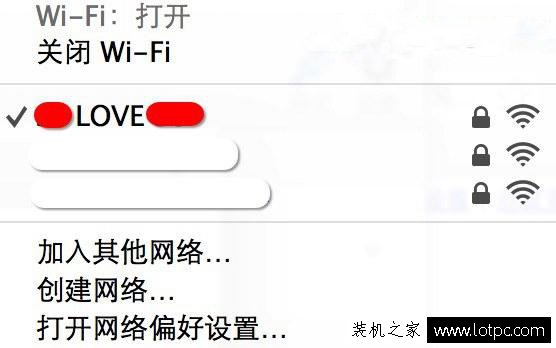

我打算從路由器當(dāng)做入口開始這次旅程,將wifi打開后發(fā)現(xiàn)了三個信號,我首先選擇這個名字非常獨(dú)特的路由: ** LOVE **

根據(jù)名字** LOVE **可大概看出兩個人名。

找到疑似對方入口的地方就好說了,翻出minidwep(一款linux下破解wifi密碼的工具)導(dǎo)入部分密碼字典,開始進(jìn)行爆破。因?qū)Ψ绞褂肳PA2加密方式,所以只能使用暴力破解方式進(jìn)入,WEP則目前可以直接破解密碼,所以破解WPA2加密方式的路由基本上成功率取決于黑客手中字典的大小。

喝了杯咖啡回來,發(fā)現(xiàn)密碼已經(jīng)出來了:198707**,于是愉快的連接了進(jìn)去。

二、困難

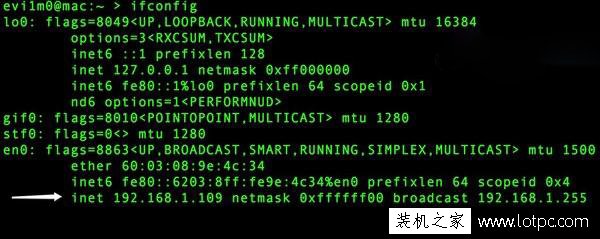

成功連接到對方路由后,下面我需要做的就是連接路由的WEB管理界面(進(jìn)入WEB路由管理界面后便可以將路由DNS篡改、查看DHCP客戶端連接設(shè)備以及各種功能)。

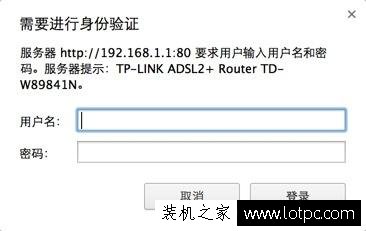

查看網(wǎng)段后開始訪問路由器WEB管理界面,發(fā)現(xiàn)女神竟然機(jī)智的修改了默認(rèn)登錄帳號密碼。

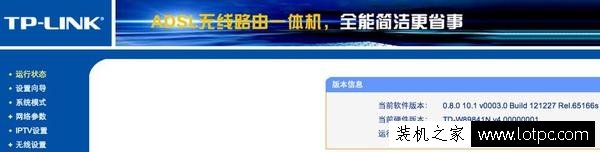

TP-LINK W89841N,通過路由設(shè)備漏洞進(jìn)入失敗后,想必只能使用暴力美學(xué)了。

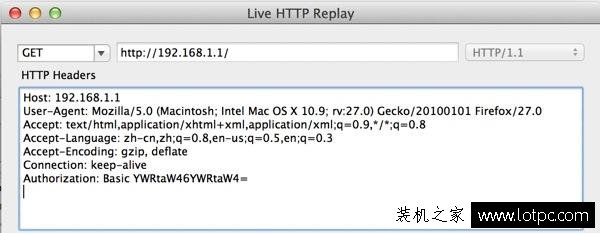

通過抓取登錄路由器的請求,然后遍歷帳號密碼發(fā)送請求查看返回?cái)?shù)據(jù)包大小則判斷是否登錄成功,抓到的GET請求如下:

其中:Authori小編ation: Basic YWRtaW46YWRtaW4= 為登錄的帳號密碼

使用Base64解密開查看內(nèi)容:admin:admin

于是我編寫了一個python腳本將字典中的密碼與“admin:”進(jìn)行組合然后進(jìn)行base64加密,進(jìn)行破解。十一點(diǎn)的鐘聲響起,發(fā)現(xiàn)密碼已經(jīng)成功爆破出來,成功登錄:

查看設(shè)備連接列表,發(fā)現(xiàn)只有孤零零的自己,看來其他用戶早已歇息,等待時機(jī)。

新聞熱點(diǎn)

疑難解答