什么是SQLmap?

SQLmap是一款用來(lái)檢測(cè)與利用SQL注入漏洞的免費(fèi)開(kāi)源工具,有一個(gè)非常棒的特性,即對(duì)檢測(cè)與利用的自動(dòng)化處理(數(shù)據(jù)庫(kù)指紋、訪問(wèn)底層文件系統(tǒng)、執(zhí)行命令)。

讀者可以通過(guò)位于SourceForge的官方網(wǎng)站下載SQLmap源碼:http://sourceforge.net/projects/sqlmap/

為了方便大家使用錯(cuò)新站長(zhǎng)站特提供一份無(wú)需安裝python環(huán)境的sqlmap:

SQLmap的作者是誰(shuí)?

Bernardo DameleAssumpcao Guimaraes (@inquisb),讀者可以通過(guò)bernardo@sqlmap.org與他取得聯(lián)系,以及Miroslav Stampar (@stamparm)讀者可以通過(guò)miroslav@sqlmap.org與他聯(lián)系。

同時(shí)讀者也可以通過(guò)dev@sqlmap.org與SQLmap的所有開(kāi)發(fā)者聯(lián)系。

執(zhí)行SQLmap的命令是什么?

進(jìn)入sqlmap.py所在的目錄,執(zhí)行以下命令:

#python sqlmap.py -h

(譯注:選項(xiàng)列表太長(zhǎng)了,而且與最新版本有些差異,所以這里不再列出,請(qǐng)讀者下載最新版在自己機(jī)器上看吧)

SQLmap命令選項(xiàng)被歸類(lèi)為目標(biāo)(Target)選項(xiàng)、請(qǐng)求(Request)選項(xiàng)、優(yōu)化、注入、檢測(cè)、技巧(Techniques)、指紋、枚舉等。

如何使用SQLmap:

為方便演示,我們創(chuàng)建兩個(gè)虛擬機(jī):

1、受害者機(jī)器, windows XP操作系統(tǒng),運(yùn)行一個(gè)web服務(wù)器,同時(shí)跑著一個(gè)包含漏洞的web應(yīng)用(DVWA)。

2、攻擊器機(jī)器,使用Ubuntu 12.04,包含SQLmap程序。

本次實(shí)驗(yàn)的目的:使用SQLmap得到以下信息:

3、枚舉MYSQL用戶(hù)名與密碼。

4、枚舉所有數(shù)據(jù)庫(kù)。

5、枚舉指定數(shù)據(jù)庫(kù)的數(shù)據(jù)表。

6、枚舉指定數(shù)據(jù)表中的所有用戶(hù)名與密碼。

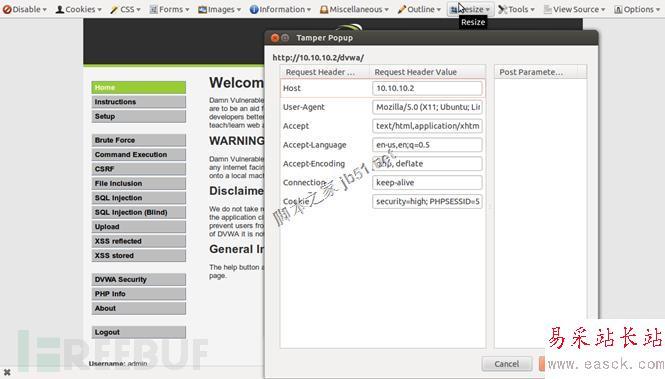

使用SQLmap之前我們得到需要當(dāng)前會(huì)話cookies等信息,用來(lái)在滲透過(guò)程中維持連接狀態(tài),這里使用Firefox中名為“TamperData”的add-on獲取。

當(dāng)前得到的cookie為“security=high;PHPSESSID=57p5g7f32b3ffv8l45qppudqn3″。

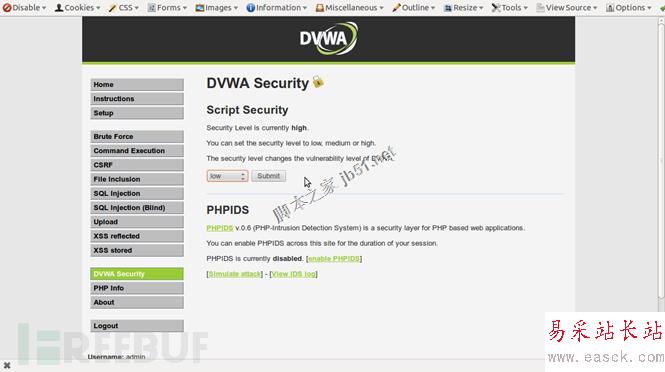

為方便演示,我們將DVWA安全等級(jí)設(shè)置為low:

接下來(lái)我們進(jìn)入頁(yè)面的“SQL Injection”部分,輸入任意值并提交。可以看到get請(qǐng)求的ID參數(shù)如下:

“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#”

因此該頁(yè)面就是我們的目標(biāo)頁(yè)面。

以下命令可以用來(lái)檢索當(dāng)前數(shù)據(jù)庫(kù)和當(dāng)前用戶(hù):

新聞熱點(diǎn)

疑難解答

圖片精選